Co to jest dark web monitoring i jak działa?

Zwykły internet, z którego korzystasz codziennie, to tylko czubek góry lodowej. To, co widzisz przez Google czy inne wyszukiwarki to powierzchnia. Ale pod spodem istnieją warstwy. To miejsca, gdzie anonimowość to waluta, a dane potrafią znikać szybciej niż zdążysz powiedzieć „phishing”. Ale zanim zanurzysz się w cyfrowy mrok, warto wiedzieć, z czym tak naprawdę masz do czynienia. Czym jest dark web, jak tam wejść, co tam krąży i co najważniejsze jak się chronić, żeby nie przekroczyć miarki.

Ok, ale dark web co to, jakieś witryny w ciemnej kolorystyce? Niejeden fan subkultury gotyckiej by się ucieszył, gdyby tak było – ale to nie to. To taka część netu, do której nie da się wejść zwykłą przeglądarką jak na inne strony, które znasz. Potrzebujesz do tego specjalnego oprogramowania, najczęściej przeglądarki zwanej Tor. To darmowe narzędzie, które szyfruje połączenie i przekierowuje je przez wiele losowych serwerów na całym świecie, dzięki czemu ukrywa twoją tożsamość i lokalizację.

Ale powoli. Warto rozróżnić pojęcia. Najpierw Deep web. A to coś co już znasz, choć pewnie o tym nie wiesz. Deep web to wszystkie zasoby ukryte przed wyszukiwarkami – na przykład twoje konto bankowe, dokumenty w chmurze czy wewnętrzne bazy danych firm. A darkweb to mały wycinek deep webu, celowo anonimowy, często wykorzystywany do działań poza kontrolą prawa.

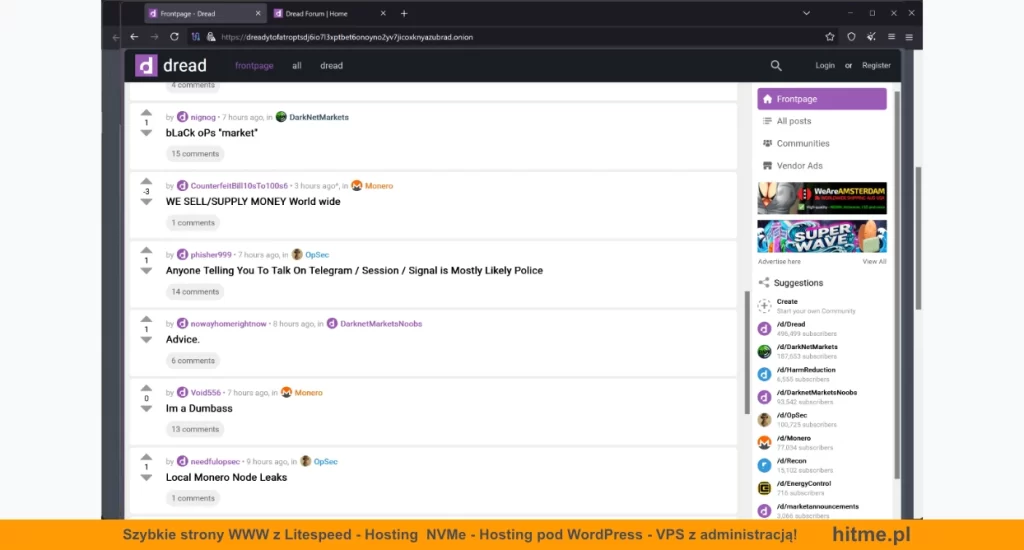

Jak wygląda dark web? Na pierwszy rzut oka może przypominać zwykłe strony internetowe. Są tam sklepy, fora, blogi, ogłoszenia. Różnica polega na tym, że wiele z tych miejsc oferuje nielegalne produkty i usługi. Można znaleźć bazy skradzionych danych, fałszywe dokumenty, oprogramowanie szpiegujące, dostęp do zhakowanych kont, a nawet broń czy narkotyki. Ale są też treści legalne – na przykład platformy, z których korzystają dziennikarze śledczy, aktywiści albo osoby żyjące pod reżimami cenzurującymi internet.

Dark web jest trudny do namierzenia i śledzenia, bo sieć Tor szyfruje połączenia i przekierowuje je przez wiele serwerów rozsianych po całym świecie. To powoduje, że użytkownicy są niemal całkowicie anonimowi. I właśnie dlatego to środowisko przyciąga zarówno tych, którzy szukają prywatności, jak i tych, którzy chcą ukryć nielegalną działalność.

Czy korzystanie z dark webu jest legalne?

Wielu ludzi myśli, że samo wejście na dark web to już złamanie prawa. To totalny mit. Sam dostęp do ukrytej części internetu nie jest nielegalny. To trochę jak z nożem – samo posiadanie nie jest przestępstwem, wszystko zależy od tego, do czego go używasz.

Ciemne strony internetu budzą skojarzenia z hakerami, narkotykami, bronią i handlem ludźmi. Część z tych skojarzeń jest niestety prawdziwa. Rynki darknetowe, fora przestępcze czy usługi typu „wynajmij hakera” naprawdę istnieją. Ale dark web to nie tylko przestępczy śmietnik. Dla wielu ludzi to jedyna droga do wolności słowa – zwłaszcza tam, gdzie internet jest cenzurowany.

Wchodzenie na dark web przez przeglądarkę Tor nie jest przestępstwem w większości krajów. Legalne jest też czytanie forów, przeglądanie blogów czy korzystanie z legalnych usług anonimowych. Problem zaczyna się wtedy, gdy zaczynasz łamać prawo: kupujesz fałszywe dokumenty, handlujesz danymi osobowymi albo korzystasz z usług przestępczych. Wtedy ryzykujesz odpowiedzialność karną.

Trzeba też pamiętać, że samo poruszanie się po dark webie może cię narazić na poważne zagrożenia. Niektóre strony są naszpikowane złośliwym kodem. Możesz nieświadomie pobrać malware, dać się podejść phishingowi albo kliknąć w coś, co zostanie uznane za posiadanie nielegalnych treści. Dlatego wejście do tego świata wymaga dużej ostrożności i znajomości zasad bezpieczeństwa.

Organy ścigania w wielu krajach mają wyspecjalizowane jednostki do monitorowania aktywności w ciemnych rejonach sieci. Jeśli zostawisz po sobie jakikolwiek ślad – adres IP, login, e-mail – możesz trafić na celownik. Nawet jeśli nie robisz nic nielegalnego, samo przebywanie w niewłaściwym miejscu w niewłaściwym czasie może wzbudzić zainteresowanie służb.

To metoda tzw. honey pot, dzbana z miodem, do którego zlatują się szkodniki. Tylko po to by zostawić tam swoje cyfrowe DNA. Zresztą, podobne mechanizmy stosuje się też w zabezpieczaniu serwerów – wystawia się przynętę, która wygląda jak lukratywny cel, a w rzeczywistości służy do identyfikacji intruza, wciągnięciu go na listę niepożądanych.

Dark web – jak wejść?

Jeśli dalej zastanawiasz się, jak dostać się do dark web to wiedz, że potrzebujesz czegoś więcej niż tylko przeglądarki od Google. Zwykły internet nie pokaże ci ukrytych stron. Najczęściej pierwszym krokiem jest instalacja darmowej przeglądarki Tor. To właśnie ona daje dostęp do adresów kończących się na .onion, które funkcjonują tylko i wyłącznie w tej ciemnej sieci.

Pomysł na nieistniejącą cebulową domenę .onion powstał jako sposób na tworzenie tzw. ukrytych usług w sieci Tor. Celem było zapewnienie pełnej anonimowości – zarówno dla użytkownika, jak i dla serwera. Żadna ze stron nie zna lokalizacji drugiej. Tak działa Dark web Tor – osobna warstwa internetu zbudowana na technologii, która nie używa klasycznych domen ani publicznych serwerów DNS. Adresy .onion są generowane specjalnie dla ukrytych serwisów i dostępne tylko z poziomu sieci Tor.

Dark web Tor opiera się na przeglądarce, która szyfruje twoje połączenie i przesyła je przez kilka serwerów na całym świecie. Dzięki temu trudno jest namierzyć, kto i skąd łączy się z daną stroną. To rdzeń całej anonimowości w dark webie. Bez tego byłby .lemon a nie .onion 😉

Po zainstalowaniu Tora, możesz wejść na specjalne katalogi lub wyszukiwarki typu Ahmia albo The Hidden Wiki. Tam znajdziesz linki do stron działających w ukrytej sieci. Ale uważaj – nie wszystko, co tam zobaczysz, jest bezpieczne ani legalne. Wystarczy jeden klik w zły link, żeby wpakować się w kłopoty. Niektóre strony mogą zawierać nielegalne treści lub uruchomić złośliwe oprogramowanie bez twojej wiedzy. Zostałeś ostrzeżony.

Także wejść do dark web – technicznie to nie jest aż tak trudne jak widzisz. Ale wejście to jedno, a poruszanie się po tym świecie – to zupełnie inna sprawa. Nie używaj swojego prawdziwego imienia, maila czy jakichkolwiek danych, które mogą cię zidentyfikować. Wyłącz JavaScript w przeglądarce Tor i nigdy nie ściągaj plików z nieznanych źródeł. Koniecznie używaj VPN-a, by dodatkowo ukryć swój adres IP. I miej świadomość, że niektóre strony są pułapkami. Drugi raz ostrzeżenia nie będzie.

Czy przeglądarki Tor można używać do zwykłych stron?

Tak, przeglądarka dark webu pozwala też na wejście na normalne witryny, takie jak Google, Wikipedia czy YouTube. Ale zanim zaczniesz jej używać jak codziennej przeglądarki, warto wiedzieć, co się z tym wiąże:

- Działa wolniej – ruch przechodzi przez kilka warstw szyfrowania, więc strony ładują się dużo wolniej niż w Chrome czy Firefoxie.

- Nie wszystko zadziała – niektóre serwisy (np. banki, logowania z CAPTCHA, Google) mogą blokować użytkowników Tora lub działać niestabilnie.

- Nie zawsze warto – jeśli zależy ci tylko na anonimowości, OK. Ale do codziennego korzystania lepiej nadaje się klasyczna przeglądarka z VPN-em.

Także można, ale po co? Tor ma sens, gdy chcesz ukryć swoją lokalizację i tożsamość. Do reszty – szkoda nerwów.

Dark web monitoring – czym jest i jak działa?

No to wiesz już, czym jest dark web i jak dostać się do dark web, ale to dopiero początek. Najważniejsze pytanie brzmi: co się tam dzieje i kto to kontroluje? Choć ta część sieci kojarzy się z całkowitą anonimowością, nie znaczy to, że jest niewidoczna dla wszystkich. Właśnie tu pojawia się temat monitorowania.

Mówimy o aktywnym śledzeniu zagrożeń w ukrytej części internetu. Nie chodzi o podglądanie zwykłych użytkowników, tylko o wykrywanie wycieków danych, sprzedaży zhakowanych kont, kradzionych haseł czy numerów kart. Tego typu działania prowadzą firmy, zespoły bezpieczeństwa i organy ścigania, by zapobiec poważnym incydentom, zanim wyrządzą szkody.

Jak to działa? Narzędzia skanują tysiące stron .onion, forów, czatów i rynków darknetowych. Przeszukują treści pod kątem konkretnych fraz – nazw firm, adresów e-mail, identyfikatorów systemowych. Często używają algorytmów, które potrafią odróżnić realny wyciek od fałszywki. Gdy coś się pojawi, system natychmiast wysyła alert. Dobrze przygotowany zespół IT może wtedy szybko zareagować: zmienić hasła, zablokować dostęp, poinformować klientów i wdrożyć plan kryzysowy.

Dla służb to narzędzie operacyjne. Infiltrują zamknięte społeczności, analizują komunikację, zbierają dowody i obserwują powiązania między użytkownikami. Często działają pod przykrywką. Nie jest to łatwe – przestępcy stosują szyfrowanie, ukrywają tożsamość i migrują między różnymi kanałami. Ale nie są niewidzialni.

Warto pamiętać, że to nie żaden magiczny radar. Część stron działa tylko na zaproszenie, inne znikają po kilku godzinach. Adresy zmieniają się często. Dlatego cały ten proces musi być szybki, ciągły i oparty na analizie kontekstu.

Firmy, które go ignorują, działają na własne ryzyko. Jeśli dane pracowników albo systemów pojawią się na ukrytych forach, to zwykle znaczy, że reakcja przyszła za późno. Dlatego coraz więcej organizacji inwestuje w tego typu ochronę – bo czasem to jedyny sposób, by zdążyć zanim ktoś zacznie liczyć straty.

W jaki sposób można monitorować dark web?

Wchodzenie na dark web strony to jedno, ale ich skuteczne monitorowanie to zupełnie inna historia. Trzeba wiedzieć, czego szukać, gdzie i jak. Bez odpowiednich narzędzi i doświadczenia jesteś jak ślepiec błądzący po ciemnym lesie.

Dla użytkowników indywidualnych monitoring dark webu najczęściej oznacza sprawdzanie, czy ich dane – e-maile, hasła, PESEL, numery kart – nie wyciekły i nie krążą po forach lub rynkach darknetowych. Tu wchodzą do gry serwisy takie jak Have I Been Pwned, które informują, czy twój adres e-mail pojawił się w znanych wyciekach. Ale to tylko powierzchnia. Głębszy monitoring, obejmujący dark web, wymaga bardziej zaawansowanych narzędzi.

Dla firm to już standard. Wykorzystują systemy, które automatycznie przeszukują setki miejsc w dark webie w poszukiwaniu konkretnych informacji: nazw domen, danych pracowników, identyfikatorów systemów. Takie narzędzia często korzystają z AI, by analizować ogromne ilości danych w czasie rzeczywistym. Mogą wykryć próbę sprzedaży danych firmy kilka godzin po wycieku. W najlepszym scenariuszu umożliwiają reakcję, zanim szkoda stanie się realna.

Niektóre zespoły bezpieczeństwa idą jeszcze dalej. Wchodzą na zamknięte strony z dark web, gdzie trzeba mieć zaproszenie albo zdobyć zaufanie. Udają przestępców, analizują język, poznają metody działania grup. Taka operacja wymaga specjalistycznej wiedzy i dużej ostrożności. Ale właśnie dzięki temu można rozbić sieć oszustów albo przejąć kontrolę nad miejscem, z którego wyciekają dane.

Jeśli chcesz samodzielnie monitorować dark web, musisz pamiętać o kilku rzeczach.

- nie używaj prawdziwych danych.

- zawsze korzystaj z VPN i przeglądarki Tor.

- nie klikaj w nieznane linki i nie ściągaj żadnych plików.

- miej świadomość, że możesz trafić na treści, których naprawdę nie chcesz zobaczyć.

Dostępne są też komercyjne rozwiązania do monitorowania dark webu, skierowane do małych firm i użytkowników prywatnych. Działają w tle, analizując dane w obiegu i informując cię, jeśli coś podejrzanego się pojawi. To opcja dla tych, którzy chcą spać spokojniej, ale nie chcą wchodzić samodzielnie w mroczne rejony internetu.

Jak skutecznie chronić się przed kradzieżą danych w sieci?

Zanim twoje dane wylądują na dark webie, masz szansę jeszcze ich bronić. I nie potrzebujesz do tego informatyka z certyfikatem cyberbezpieczeństwa. Podstawą ochrony jest silne hasło. Jeśli wciąż używasz „tomek84” albo „asia123”, to sam zapraszasz złodziei do swoich kont. Dobre hasło to takie, którego nie da się zgadnąć, nie używasz go nigdzie indziej i zawiera litery, cyfry oraz znaki specjalne. A najlepiej – generuj je przez menedżer haseł. Narzędzia takie jak Bitwarden czy 1Password robią to za ciebie i przechowują hasła w bezpiecznym sejfie.

Drugim filarem bezpieczeństwa jest dwuskładnikowa autoryzacja. Nawet jeśli ktoś wykradnie twoje dane, bez drugiego składnika – np. kodu z aplikacji lub klucza sprzętowego – nic nie zrobi. Pamiętaj: 2FA to prosty sposób, by znacznie utrudnić życie hakerom.

No i regularne aktualizacje oprogramowania – to coś, co wielu ludzi ignoruje, a właśnie tam najczęściej łata się dziury wykorzystywane przez cyberprzestępców. Przeglądarki, system operacyjny, aplikacje – wszystko powinno być na bieżąco. Tak samo z antywirusem. Dobrze skonfigurowany program zabezpieczy cię przed najpopularniejszymi atakami. Ale antywirus to jedno, a nawyki i lenistwo to drugie.

Jak stary Bot mawiał, „Dark web przeglądarka i kończy się miarka”. Dlatego musisz wiedzieć jak jej bezpiecznie używać, jeśli już naprawdę musisz tam zajrzeć. Przeglądarka Tor to nie zabawka. Nie służy do eksperymentów z ciekawości. Jeśli już ją instalujesz, używaj VPN-a, nie loguj się na żadne konta osobiste i nie udostępniaj żadnych danych, które mogłyby cię zidentyfikować. To narzędzie do ochrony prywatności, ale też brama do miejsc, gdzie kradzież danych to codzienność.

Nie klikaj w podejrzane linki, nie otwieraj załączników z nieznanych źródeł i nie wierz, że ktoś rozdaje iPhone’y, które spadły z TIRa. I to za kliknięcie. Phishing nadal działa, bo ludzie wciąż dają się nabierać. Zawsze sprawdzaj adres nadawcy i uważaj na strony podszywające się pod banki czy sklepy.

Na koniec – miej świadomość. Jeśli twoje dane pojawią się na dark webie, nikt cię o tym nie uprzedzi, chyba że masz monitoring. Możesz sam korzystać z narzędzi, które sprawdzają wycieki, albo zlecić to firmie specjalizującej się w bezpieczeństwie cyfrowym. Dziś to nie luksus, tylko konieczność.

Pamiętaj: łatwiej jest zapobiegać niż ratować się po fakcie. Kradzież danych może oznaczać utratę pieniędzy, reputacji, a nawet tożsamości. Ale mając odpowiednie nawyki, możesz spać spokojnie – bo nie staniesz się łatwym celem.