Czym jest spoofing i jak się przed nim chronić

W świecie, w którym niemal każda nasza aktywność zostawia ślad w sieci, coraz trudniej odróżnić to, co prawdziwe, od tego, co sfabrykowane. Jako użytkownik internetu musisz być świadomy zagrożeń, które czają się w skrzynkach mailowych, na ekranach telefonów i w codziennej komunikacji online. Jednym z takich zagrożeń jest spoofing. Brzmi z angielska i technicznie. Ale zaraz rozłożymy to na czynniki pierwsze.

Spoofing – co to?

Najpierw podstawy. Spoofing to po prostu forma oszustwa, która polega na podszywaniu się pod kogoś lub coś innego. Atakujący manipuluje danymi, byś myślał, że masz do czynienia z zaufanym źródłem. Może to być adres IP, numer telefonu, e-mail albo nawet strona internetowa. Cel? Zdobycie Twoich danych, pieniędzy lub kontroli nad urządzeniem.

Spoofing co to takiego dokładnie? To technika, która w świecie cyfrowym działa jak przebranie. Wyobraź sobie, że ktoś zakłada maskę Twojego banku i próbuje Cię przekonać, że właśnie on jest tym, komu możesz zaufać. Problem w tym, że pod tą maską jest cyberprzestępca. I właśnie na tym polega spoofing – wygląda niewinnie, ot zwykły teatrzyk, ale jeśli dasz się nabrać to może Cię to sporo kosztować.

Przykłady spoofingu – jak go rozpoznać?

Żeby skutecznie się bronić, musisz wiedzieć, z czym masz do czynienia. Spoofing przybiera różne formy. Jednym z popularniejszych rodzajów spoofingu jest ip spoofing. Polega na tym, że atakujący fałszuje adres IP swojego urządzenia, żeby wyglądało, jakby pochodził z zaufanego źródła. Najczęściej ip spoofing jest wykorzystywany jako element większego ataku. Może służyć do przejęcia sesji użytkownika, do obejścia reguł zapory sieciowej albo do przeprowadzenia rozproszonego ataku DDoS. W takim scenariuszu podszyty adres IP sprawia, że ofiara nie wie, skąd naprawdę pochodzi niebezpieczny ruch.

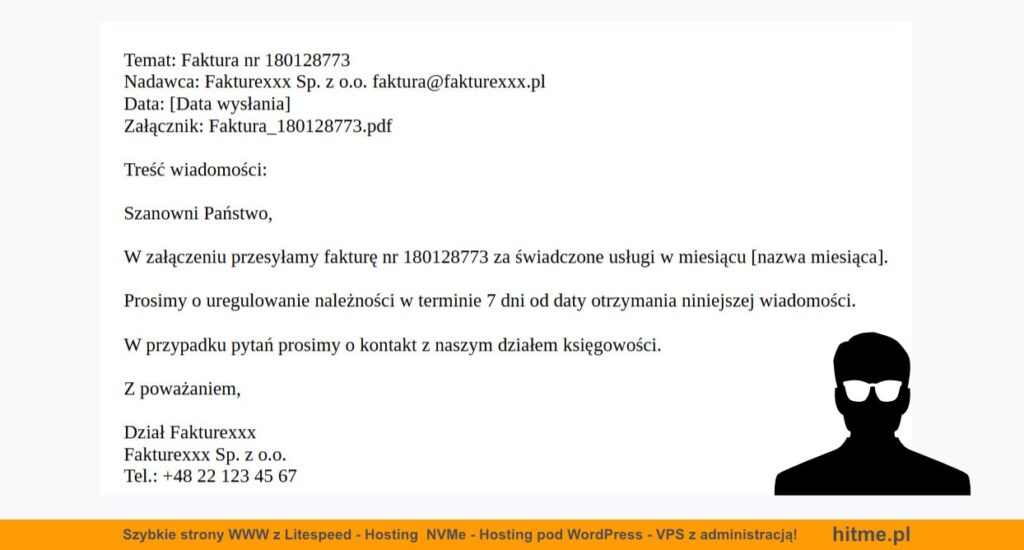

Kolejny przykład to email spoofing. Tutaj cyberprzestępca wysyła Ci wiadomość, która wygląda, jakby pochodziła z banku, firmy kurierskiej lub popularnego portalu. Adres nadawcy jest sfałszowany, a zawartość często zawiera linki prowadzące do fałszywych stron lub złośliwe załączniki.

W Polsce często spotykanym przypadkiem była kampania phishingowa, w której przestępcy wysyłali e-maile z rzekomą fakturą. Temat wiadomości brzmiał np. „Faktura nr 180128773”. Treść wyglądała formalnie i uprzejmie – niby od kontrahenta lub firmy księgowej, z prośbą o terminową płatność. W załączniku znajdował się plik o nazwie typu „Faktura18912185.rar”. Kliknięcie w niego mogło skutkować zainfekowaniem komputera złośliwym oprogramowaniem. Całość wyglądała wiarygodnie, a nadawca podszywał się pod prawdziwe adresy firmowe, wykorzystując właśnie technikę email spoofingu.

To pokazuje, że nie trzeba być dużą firmą ani celem międzynarodowej grupy hakerskiej, żeby paść ofiarą spoofingu. Wystarczy chwila nieuwagi i jedno kliknięcie.

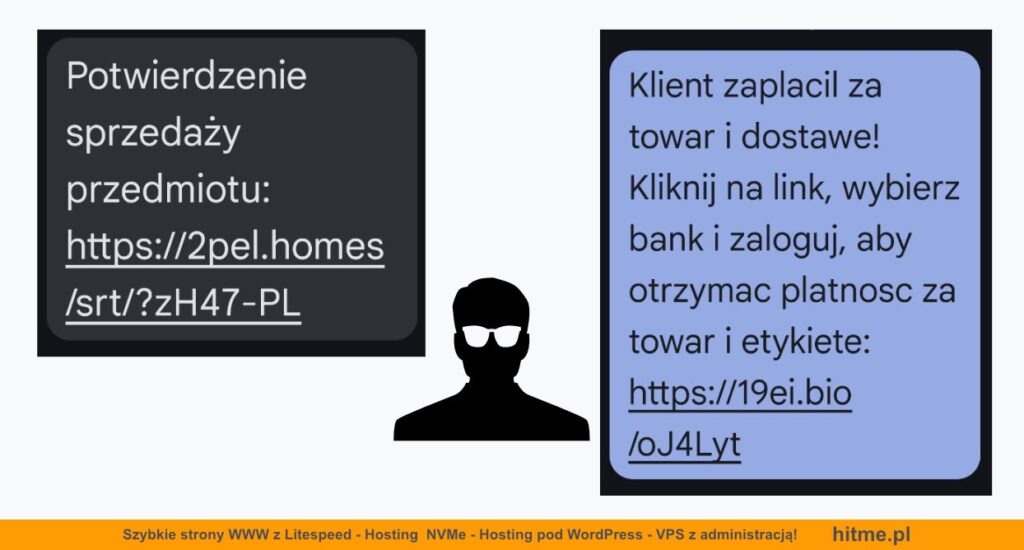

SMS spoofing to coraz częściej spotykana metoda oszustwa. Atakujący podszywają się pod znane firmy – najczęściej portale ogłoszeniowe albo firmy kurierskie – i przesyłają wiadomości tekstowe, które wyglądają jak część standardowej procedury. Schemat? Krótki SMS, znajomy kontekst, i link.

W przypadku serwisów sprzedażowych najczęściej wygląda to tak: „Kupujący już zapłacił, odbierz płatność”. Klikasz w link, a tam strona łudząco podobna do oryginalnej. System prosi o dane karty albo logowanie do banku. Całość wygląda wiarygodnie, ale wszystko, co wpiszesz, trafia w ręce oszustów. W tle działa socjotechnika – komunikat brzmi jak coś pilnego, wygląda znajomo, jesteś zaskoczony i działasz odruchowo.

Podobny mechanizm pojawia się w wiadomościach od fałszywych firm kurierskich. Treść: „Twoja paczka została wstrzymana, dopłać 1,49 zł”. Link? Oczywiście spreparowany. Strona wygląda jak system szybkich płatności, ale jej celem jest jedno – zdobyć Twoje dane.

W obu przypadkach działa ten sam trik – fałszywy nadawca, który w SMS-ie wygląda jak zaufana firma. Twój telefon nie rozpoznaje podmiany, bo spoofing numeru to właśnie fałszowanie nagłówka nadawcy. To dlatego takie ataki są tak skuteczne. Nie chodzi tylko o technikę, ale też o to, jak oszust potrafi zmanipulować Twoje zaufanie.

To tylko niektóre spoofing przykłady, ale wszystkie mają wspólny mianownik – manipulację zaufaniem. Dlatego tak łatwo wpaść w ich sidła, jeśli nie zachowujesz czujności.

Spoofing a phishing – czym się różnią?

Choć oba pojęcia często pojawiają się razem, to nie są tym samym. Spoofing i phishing to różne techniki, ale często działają wspólnie – jedna podsuwa fałszywą tożsamość, druga próbuje coś z niej wyciągnąć.

Spoofing polega na podszywaniu się – pod adres e-mail, numer telefonu, adres IP, stronę internetową. Celem jest oszukanie systemów lub użytkownika, że ma do czynienia z czymś zaufanym. To techniczne „przebranie”. Tak jak na zamieszczonych screenach.

Phishing z kolei to już konkretna próba wyłudzenia danych. Ktoś próbuje Cię przekonać, żebyś podał login, hasło, dane karty, kliknął w link albo pobrał załącznik. Tu działa socjotechnika – treść, styl, presja czasu.

W skrócie: spoofing to narzędzie. Phishing to atak. Spoofing sprawia, że coś wygląda znajomo. Phishing sprawia, że coś klikasz, wpisujesz albo płacisz.

Jakie są prawne konsekwencje spoofingu?

Spoofing to nie tylko techniczna sztuczka. To przestępstwo, które w Polsce podlega pod spoofing kodeks karny. Jeśli ktoś podszywa się pod inną osobę, firmę albo instytucję, i wykorzystuje to do wyłudzania danych lub pieniędzy, może odpowiadać karnie. I to nie w teorii – są konkretne artykuły, które to obejmują.

Najczęściej w grę wchodzi art. 287 § 1 k.k., czyli oszustwo komputerowe. Jeśli ktoś wpływa na działanie systemu – np. tworzy fałszywy e-mail albo SMS, żeby zdobyć dane lub pieniądze – grozi mu za to od 3 miesięcy do 5 lat więzienia.

Do tego dochodzi art. 190a § 2 k.k., który dotyczy podszywania się pod inną osobę i wyrządzenia jej szkody – także przez internet. W praktyce: jeśli ktoś podszyje się pod Ciebie albo Twoją firmę, może trafić za to przed sąd.

Wreszcie art. 270 k.k., czyli fałszowanie dokumentów. A dokument w dzisiejszym świecie to nie tylko papier, ale też e-mail, wiadomość systemowa czy potwierdzenie płatności. Podszycie się pod firmę kurierską albo bank w wiadomości e-mail? To właśnie ten przepis.

Dla Ciebie jako ofiary oznacza to jedno – nie jesteś bezbronny. Spoofing to nie „sprytna sztuczka hakerów”, tylko przestępstwo. I powinno być traktowane serio. A jeśli zgłosisz taki incydent, prawo jest po Twojej stronie.

Spoofing – jak się przed nim chronić?

No dobrze, ale spoofing jak się chronić skoro nawet numer telefonu może być sfałszowany? Kluczowe są tutaj dwie rzeczy: ostrożność i technologia.

Zacznij od podstaw. Nie ufaj ślepo temu, co widzisz na ekranie. Jeśli dostajesz e-mail z prośbą o dane logowania – nie klikaj odruchowo. Sprawdź, kto naprawdę jest nadawcą. Zobacz, z jakiej domeny pochodzi adres. Oceń, czy link wygląda sensownie – czy nie jest to skrócony adres, czy nie prowadzi na dziwną stronę, i przede wszystkim: czy wiadomość dotyczy usługi, z której naprawdę korzystasz. Jeśli masz wątpliwości – wejdź do serwisu niezależnie, wpisując adres ręcznie.

Z SMS-ami działa to podobnie. Nawet jeśli wiadomość wygląda oficjalnie, może być sfałszowana. Banki, firmy kurierskie i urzędy nie proszą o dane logowania przez SMS, nie każą dopłacać 1,49 zł za paczkę i nie przekierowują do płatności przez przypadkowe linki. Jeśli coś wygląda podejrzanie – nie klikaj.

Zadbaj też o zaplecze techniczne. Zainstaluj antywirusa z ochroną przed phishingiem i spoofingiem. Aktualizuj systemy i aplikacje. Ustaw weryfikację dwuetapową tam, gdzie to możliwe. Jeśli pracujesz w firmowej sieci – zabezpiecz ją przed ip spoofingiem, stosując firewalle i monitoring ruchu.

Jeżeli nie chcesz płatnego antywirusa możesz dodatkowo skorzystać z narzędzi, które blokują fałszywe strony, zanim zdążysz na nie wejść. Przykładem może być AdGuard, PiHole – aplikacje serwerowe, która działają nie tylko jako blokada reklam, ale też filtrują złośliwe domeny. Nawet jeśli klikniesz w podejrzany link, taki AdGuard może zatrzymać żądanie już na poziomie DNS, zanim strona się załaduje. Oczywiście

Podobnie działają też inne usługi DNS z ochroną, jak NextDNS czy Cloudflare z włączonym trybem Family i Malware Blocking. Takie rozwiązania dodają kolejną warstwę zabezpieczenia, szczególnie przydatną, jeśli z sieci korzysta kilka osób albo pracujesz na tym samym sprzęcie do celów prywatnych i zawodowych.

Spoofing na telefonie

A co z telefonem? Tu też masz kilka opcji. Po pierwsze – wiele operatorów oferuje własne aplikacje do ochrony przed spoofingiem i phishingiem. Te narzędzia potrafią wykrywać podejrzane SMS-y, blokować połączenia od znanych oszustów i ostrzegać o próbach wyłudzenia danych. Czasem są darmowe, czasem płatne w ramach abonamentu – warto sprawdzić, co oferuje Twój operator.

To nie jest magiczna tarcza, ale jeśli połączysz dobre nawyki z technicznym wsparciem, znacząco zmniejszasz szanse, że coś Cię zaskoczy.

I najważniejsze: zbuduj sobie nawyk czujności. To nie musi być paranoja – wystarczy prosty mechanizm sprawdzania nadawcy, linku, kontekstu. Im częściej to robisz, tym trudniej Cię złapać. Świadomość to nadal Twoja najlepsza obrona.

Gdzie zgłosić atak spoofingu?

Jeśli padłeś ofiarą ataku, nie ignoruj tego. Spoofing to nie tylko niewygodna sytuacja – to przestępstwo. A teraz konkrety: spoofing gdzie zgłosić?

Na początek skontaktuj się z firmą, której dotyczy podszycie. Jeśli ktoś podszywa się pod bank, firmę kurierską, portal sprzedażowy czy operatora – daj im znać. Duże organizacje mają specjalne działy ds. bezpieczeństwa i formularze do zgłaszania incydentów czy poprzez zgłoszenie w portalu Klienta. Często są w stanie szybko zablokować fałszywe strony lub ostrzec innych użytkowników.

Jeśli firma nie reaguje albo chcesz zgłosić sprawę oficjalnie, idź krok dalej. W Polsce możesz zgłosić spoofing na kilka sposobów. Najlepiej zacząć od lokalnej komendy policji – zwłaszcza jeśli doszło do próby wyłudzenia danych lub pieniędzy. Możesz też zgłosić incydent do CERT Polska – to zespół reagowania na zagrożenia w internecie, działający przy NASK. Formularz zgłoszeniowy znajdziesz na ich stronie.

Jeśli padłeś ofiarą spoofingu telefonicznego, sprawa dotyczy również UKE – Urzędu Komunikacji Elektronicznej. Zbierają zgłoszenia dotyczące nadużyć w sieciach telekomunikacyjnych i współpracują z operatorami.

Nie bój się zgłaszać. Im więcej takich sygnałów, tym większa presja na firmy, operatorów i służby, by coś z tym robić. Spoofing to nie żart – to realne zagrożenie. Ale jeśli wiesz, jak reagować, nie jesteś bezbronny. Trzymaj rękę na pulsie. Cyberprzestępcy nie śpią, ale Ty też nie musisz być ich łatwym celem.

Dodaj komentarz