Jak chronić formularz przed spamem?

Formularz na stronie internetowej to jedno z najczęstszych miejsc kontaktu z użytkownikiem – i jedno z najczęstszych źródeł problemów. Jeśli nigdy wcześniej go nie wdrażałeś, możesz nie być świadomy, ile ryzyk się z nim wiąże. A jeśli już masz formularz i codziennie walczysz ze spamem albo dziwnymi zgłoszeniami, to dobrze trafiłeś. Ten artykuł pomoże Ci zrozumieć, jak działają ataki, jak je rozpoznać i – co najważniejsze – jak się przed nimi skutecznie bronić, nie zniechęcając przy tym realnych użytkowników.

Dlaczego warto zabezpieczać formularze na stronie?

Formularz na stronie internetowej to coś więcej niż tylko pole do wpisania jakichś danych. To punkt styku między Tobą a użytkownikiem. To takie drzwi, przez które mogą wejść zarówno wartościowi klienci, jak i osoby z zupełnie innymi intencjami. Jeśli nie zabezpieczysz tych drzwi zamkiem i klamką, otwierasz się na poważne problemy.

Brak zabezpieczeń to zaproszenie do nadużyć. Możesz nie zauważyć tego od razu. Może nawet przez kilka dni nic się nie wydarzy. Wielkie mi halo. Ale wystarczy jeden bot, jedno celowe działanie i masz zalaną skrzynkę spamem, albo Twoja baza danych zawiera wpisy pełne śmieci. Co gorsza, zapisane dane formularzy mogą zostać wykorzystane do dalszych ataków lub wycieków. W skrajnym przypadku narażasz nie tylko siebie, ale też swoich użytkowników.

Nie chodzi tylko o spam. Chodzi o kontrolę. Bez niej nie wiesz, kto i po co wysyła dane. A jeśli pozwolisz, by formularz działał bez żadnej kontroli, ryzykujesz czymś więcej niż tylko irytacją. Możesz stać się celem dla skryptów próbujących ataków typu injection SQL albo podszywania się pod innych użytkowników. Nawet proste formularze kontaktowe potrafią otworzyć drogę do bardziej złożonych nadużyć.

Zignorowanie tego tematu może też wpłynąć na Twoją reputację. Wyobraź sobie klienta, który wypełnia formularz, a potem dostaje podejrzane wiadomości, bo dane nie były odpowiednio zabezpieczone. Zaufanie znika szybciej, niż się pojawiło. Użytkownik rzadko daje drugą szansę, zwłaszcza gdy chodzi o bezpieczeństwo.

Pamiętaj: formularz na stronie internetowej to nie tylko funkcjonalność, ale też odpowiedzialność. Nie ma znaczenia, czy prowadzisz mały blog, sklep online czy firmową witrynę. Każde miejsce, w którym użytkownik zostawia dane, musi być chronione. Bez tego ryzykujesz nie tylko techniczne problemy, ale też realne straty.

Jakie są najczęstsze rodzaje ataków na formularze?

Formularze to jedno z najczęstszych miejsc, gdzie atakujący testują, na ile jesteś przygotowany. Jeśli chociaż jedna linia kodu przyjmuje dane bez walidacji, robi się niebezpiecznie. Atakujący to wiedzą. Wystarczy skrypt i słabo zabezpieczony formularz. I już wygrali.

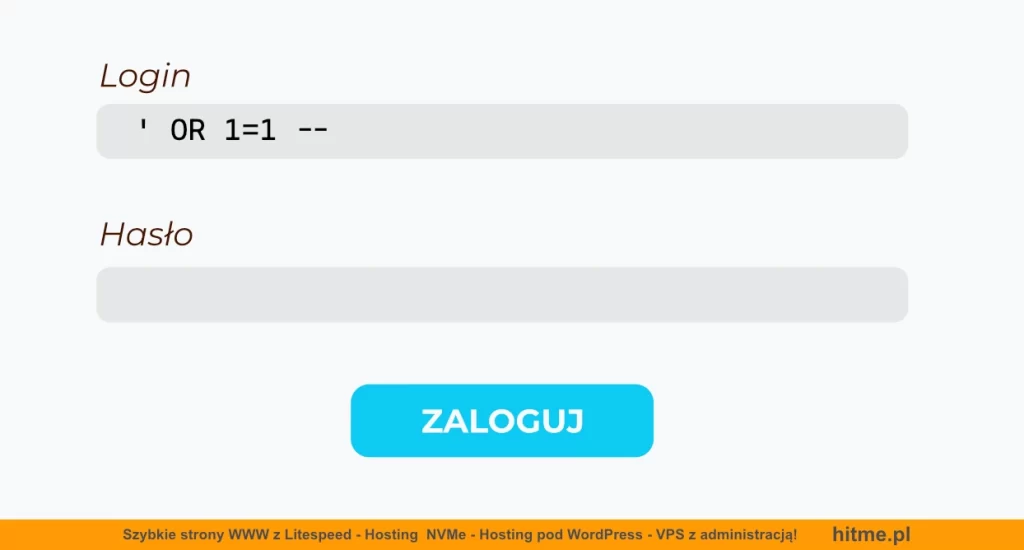

Zacznijmy od injection SQL. Jeśli masz formularz, który zapisuje dane bez odpowiedniego filtrowania, jesteś na celowniku. Ten typ ataku polega na wstrzyknięciu komendy SQL w pole tekstowe, gdzie oczekuje się tekstu – a nie kodu. Celem jest manipulacja bazą danych. Atakujący może np. próbować pobrać wszystkie dane użytkowników, usunąć tabelę albo zmienić hasła. To jak dać obcemu pełny dostęp do zaplecza. Co gorsza, takie błędy są często po stronie backendu, więc użytkownik nie zauważy, że coś się dzieje.

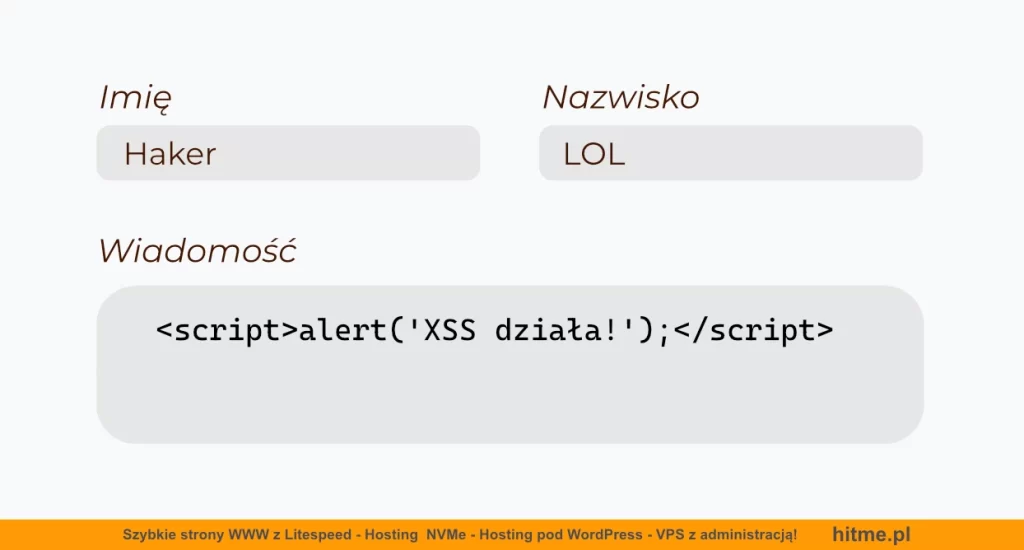

Kolejny to XSS attack, czyli Cross-Site Scripting. Tutaj chodzi też o wstrzyknięcie złośliwego kodu ale tym razem JavaScript. Jeśli strona wyświetla dane wpisane przez użytkownika bez oczyszczenia ich z potencjalnego kodu, robi się groźnie. Skrypt może np. kraść ciasteczka, przechwytywać dane logowania albo przekierowywać na fałszywe strony. Użytkownik widzi formularz, klika, ufa – i traci dane.

Nie można też pominąć CSRF, czyli Cross-Site Request Forgery. Ten atak polega na tym, że użytkownik, który jest już zalogowany, zostaje zmanipulowany do wykonania akcji, której nie zamierzał. Przykład? Ktoś wysyła link, który po kliknięciu wysyła formularz w imieniu użytkownika – np. zmienia hasło lub wysyła wiadomość. Wszystko wygląda normalnie, ale ktoś działa za jego plecami.

A na koniec – spam. Niby błahy, ale uciążliwy. Formularze, które nie mają żadnych barier, są zasypywane przez boty. Automaty wysyłają reklamy, linki, oferty i wszystko, co tylko można zautomatyzować. Twoja skrzynka staje się śmietnikiem. A użytkownicy, którzy naprawdę chcą się skontaktować, już mają ciężko przebić się przez szum czy zapchaną skrzynkę.

Dlatego jeśli formularz na stronie internetowej ma być czymś więcej niż ozdobą, musisz wiedzieć, co mu zagraża. I zareagować, zanim zrobi to ktoś inny.

W jaki sposób zapobiegać spamowi w formularzach kontaktowych?

Formularz kontaktowy bez ochrony przed spamem szybko zamienia się w śmietnik. Nie trzeba nawet celowego ataku. Wystarczy, że boty znajdą Twój adres URL i zaczną wypełniać pola hurtowo. Efekt masz taki że Twoja skrzynka jest zawalona reklamami, phishingiem, linkami do szemranych stron. A jeśli formularz automatycznie wysyła potwierdzenia – możesz nieświadomie stać się źródłem dużej irytacji.

Podstawowe zabezpieczenie antyspamowe to proste mechanizmy, które zatrzymują najniższej jakości boty. CAPTCHA to klasyka – działa, bo wymaga reakcji człowieka. Ale użytkownicy jej nie znoszą. Dlatego warto rozważyć wersje niewidoczne, np. reCAPTCHA v3 albo Turnstile od Cloudflare, które oceniają ryzyko bez pytania użytkownika o zgodę. Formularz działa jak zwykle, ale pod spodem trwa ocena: kto tu naprawdę pisze?

Innym sposobem jest honeypot – pole, którego nie widać na stronie, ale które jest obecne w kodzie HTML. Boty często wypełniają je automatycznie. Gdy takie pole nie jest puste – wiadomo, że coś tu nie gra. To szybki i dyskretny filtr, który działa zaskakująco skutecznie przy niskim koszcie wdrożenia. Nie zawsze jest skuteczny bo i boty są coraz mądrzejsze, ale nadal może być to skuteczna metoda, zwłaszcza w połączeniu z innymi.

Warto też rozważyć ograniczenia IP. Jeśli widzisz, że z jednego adresu przychodzi 50 wiadomości w 3 minuty – coś jest nie tak. Możesz wtedy tymczasowo zablokować taki ruch lub zastosować opóźnienie. Dobrze, jeśli masz logi, bo na ich podstawie możesz szybko reagować na nowe schematy ataków.

Można też filtrować po tym, co wpisuje użytkownik – na przykład sprawdzać domenę adresu e-mail. Jeśli widzisz, że większość spamu pochodzi z domen typu mail.ru, *.co.uk albo *.xyz, możesz dodać prosty filtr blokujący te źródła. Tyle że te oba powyższe rozwiązania działają krótkoterminowo. Spamerzy łatwo to obchodzą, zmieniając domeny, IP albo używając fałszywych, ale „legalnie wyglądających” adresów. To plaster, nie lekarstwo – lepiej mieć to jako wsparcie, a nie podstawowy mechanizm obronny.

Formularz kontaktowy to miejsce wrażliwe. Nawet jeśli nie prosisz o hasła, to zapisane dane formularzy mogą zawierać maile, numery telefonów, linki. Zebrane masowo mogą posłużyć do kolejnych nadużyć. Dlatego warto traktować każdy formularz jak punkt wejścia do systemu – i filtrować wszystko, co przez niego przechodzi.

W przypadku intensywnych ataków warto też wdrożyć prostą analizę heurystyczną. Możesz mierzyć czas wypełnienia formularza – jeśli ktoś wysyła dane po 0,2 sekundy, nie jest człowiekiem. Możesz też analizować strukturę wiadomości – jeśli wszystkie wyglądają tak samo, to pewnie ten sam automat działa w tle.

Pamiętaj, ochrona przed spamem nie musi być uciążliwa. Dobrze wdrożona może działać w tle, nie przeszkadzając użytkownikowi. Ważne, żeby nie ignorować problemu. Spam nie tylko irytuje – daje sygnał, że system nie ma żadnej kontroli. A wtedy łatwiej o poważniejsze kłopoty.

Jak ochronić formularze przed botami i nieuczciwymi użytkownikami?

Spam to jedno, ale są też użytkownicy, którzy nie chcą tylko „wysłać wiadomości”. Chcą testować Twoje zabezpieczenia. Kombinują. Sprawdzają, czy da się wysłać dane z pominięciem ograniczeń, czy backend coś przepuści, jeśli zmienią wartość w konsoli przeglądarki. Taki formularz kontaktowy php staje się poligonem – a jeśli nie reagujesz, wkrótce masz kłopot.

Nieuczciwi użytkownicy często nie korzystają z interfejsu. Nie klikają w przyciski. Wysyłają żądania bezpośrednio przez narzędzia takie jak Postman, curl czy nawet boty sterowane Puppeteerem lub Selenium. Te potrafią zachowywać się jak człowiek – poruszają się po stronie, klikają, przewijają. Zwykły honeypot nie wystarczy. CAPTCHA też nie zawsze – da się ją obejść, szczególnie jeśli masz starszą wersję lub nieaktualną konfigurację.

Dlatego ochrona musi być wielowarstwowa. Podstawą jest backend. Żadne zabezpieczenie na froncie nie ma sensu, jeśli serwer przyjmie wszystko, co mu wyślesz. Waliduj każde pole. Sprawdzaj typ danych, zakres, długość tych danych. Nawet jeśli użytkownik usuwa required w narzędziu devtools, backend nie może tego przepuścić.

Kolejny krok to wykrywanie schematów. Jeśli ktoś próbuje wysłać formularz 30 razy w ciągu minuty z różnych przeglądarek, ale z jednego konta – to sygnał. Możesz analizować fingerprint przeglądarki, długość sesji, czas interakcji z formularzem. Jeśli coś wygląda zbyt idealnie – np. każde pole wypełnione w dokładnie 0,5 sekundy – może to sugerować automat.

Ale uwaga: to nie zawsze musi być bot. Coraz więcej użytkowników korzysta z autouzupełniania w przeglądarkach. Dane podstawiają się wtedy błyskawicznie, a formularz wygląda, jakby został wypełniony przez skrypt. Dlatego analizując zachowanie, warto brać pod uwagę także inne czynniki – np. czy użytkownik poruszał się wcześniej po stronie, czy wykonał inne akcje (scroll, kliknięcie, najechanie myszką). Same czasy nie są wystarczające do wyciągania wniosków – liczy się kontekst.

Zabezpieczenie captcha działa dobrze, ale musi być odpowiednio wdrożone. Często widzisz komunikat typu „wymagane jest rozwiązanie captcha” nawet przy fałszywym kliknięciu. Ale nie wystarczy po prostu go mieć. Trzeba powiązać wynik CAPTCHA z konkretnym żądaniem i sprawdzić po stronie serwera, czy rzeczywiście został poprawnie rozwiązany.

Nieuczciwi użytkownicy testują też, co się stanie, gdy wyślą dane niezgodne z oczekiwanym schematem. Zmienią cenę produktu, przestawią ID formularza, podeślą inne pole niż powinno istnieć. Jeśli backend nie waliduje danych – możesz mieć poważny problem. Szczególnie jeśli zapisane dane formularzy trafiają potem do systemów zewnętrznych lub generują akcje, np. wiadomości e-mail.

Warto też stosować limitowanie – nie tylko liczby prób, ale też czasu między nimi. Możesz blokować żądania od użytkowników, którzy nie spędzili na stronie określonego czasu, nie przewinęli treści lub nie kliknęli żadnych elementów interfejsu. To subtelne, ale skuteczne.

Pamiętaj: celem nie jest tylko zatrzymanie botów. Celem jest zniechęcenie osób, które mają za dużo czasu i za mało skrupułów. Im trudniej im testować – tym szybciej się znudzą.

Jak stworzyć bezpieczny formularz, który nie zniechęca użytkowników?

Nie każdy użytkownik to bot. I nie każdy, kto wypełnia formularz, ma złe zamiary. Dlatego największym wyzwaniem jest znalezienie równowagi. Formularz na stronie internetowej ma działać płynnie, wyglądać schludnie i być intuicyjny. Ale jednocześnie ma nie dać się złamać.

Problem zaczyna się, gdy zbyt gorliwie próbujesz go zabezpieczyć. Dodajesz cztery poziomy CAPTCHA, pięć wymaganych pól, limit czasowy i jeszcze filtr IP. Kończy się na tym, że prawdziwy użytkownik porzuca formularz po trzech sekundach. A spam dalej przechodzi, bo boty potrafią sobie z tym radzić lepiej niż ludzie.

Zacznij od doświadczenia użytkownika. Zastanów się, co jest naprawdę potrzebne. Może nie trzeba wymagać numeru telefonu, jeśli wysyłasz tylko e-mail? Może zamiast klasycznego CAPTCHA wystarczy analiza zachowań w tle? Nowoczesne rozwiązania, takie jak reCAPTCHA v3 czy Turnstile, działają bez ingerencji użytkownika. Oceniają ryzyko na podstawie aktywności i przekazują wynik do backendu. Jeśli jest wysoki – formularz można zablokować lub poprosić o dodatkowe potwierdzenie.

Warto też projektować formularze z myślą o płynności. Pole tekstowe z jasnym opisem, logiczny układ, wyraźny przycisk „Wyślij”. Każda przeszkoda zwiększa ryzyko porzucenia formularza. Dlatego zabezpieczenia warto ukrywać, ale nie ignorować. Możesz zastosować honeypot, którego użytkownik nie zobaczy, mierzyć czas spędzony na stronie. Możesz też wdrożyć limity bez informowania o nich użytkownika, dopóki nie zostaną przekroczone.

Dobrą praktyką jest też komunikacja błędów. Jeśli formularz czegoś wymaga, powiedz to jasno. Jeśli coś poszło nie tak, pokaż konkretny komunikat. „Wymagane jest rozwiązanie captcha” to jedno, ale lepsze będzie: „Nie udało się zweryfikować, że jesteś człowiekiem – spróbuj ponownie.” Brzmi mniej technicznie, a bardziej ludzko.

Pamiętaj też o testach. Nie tylko pod kątem bezpieczeństwa, ale też UX. Daj komuś spoza zespołu przejść cały proces. Zobacz, gdzie się zatrzyma, co go zirytuje, czego nie zrozumie. Im mniej frustracji, tym większa szansa, że użytkownik naprawdę wyśle formularz – i wróci.

Bezpieczeństwo nie musi być widoczne. Czasem im mniej go widać, tym lepiej działa.

Więcej praktycznych wskazówek znajdziesz w naszym poradniku: