Miałeś infekcję? Przejdź 9 kroków.

Pamiętajmy nie tyle o zmianie hasła do serwera FTP ale i również do samego CMS (WordPress, Joomla, Prestashop).

Krok 3/9

Użytkownicy CMS.

Weryfikujemy listę użytkowników. Usuwamy nieaktywne, testowe i zbędne konta użytkowników w naszym CMS. Jeśli CMS dysponuje taką funkcją – staramy się wymusić aktualizacje haseł wszystkich użytkowników naszej strony.

Krok 4/9

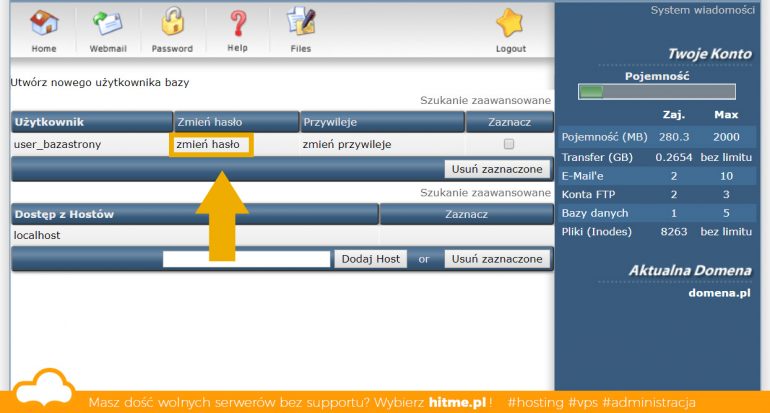

Zmiana hasła bazy danych.

Jeśli nasza strona korzysta z bazy danych SQL (np. WordPress, Joomla, Prestashop..) – jest to wręcz nieodzowne.

INFO: Po zmianie hasła bazy danych należy pamiętać o podaniu nowego hasła w plikach konfiguracyjnych naszego CMS.

Krok 5/9

Przeskanuj swój komputer.

Przeskanuj swój komputer w poszukiwaniu wirusów i malware.

W wielu przypadkach ataki na strony internetowe są powiązane z lokalnym środowiskiem (laptop, komputer stacjonarny). Warto poświęcić minutę i uruchomić skanowanie antywirusowe na naszym systemie operacyjnym. Jeśli posiadamy zainfekowany system operacyjny nie ma znaczenia, ile razy Twoja strona WWW została wyczyszczona, uporządkowana i zabezpieczona.

Krok 6/9

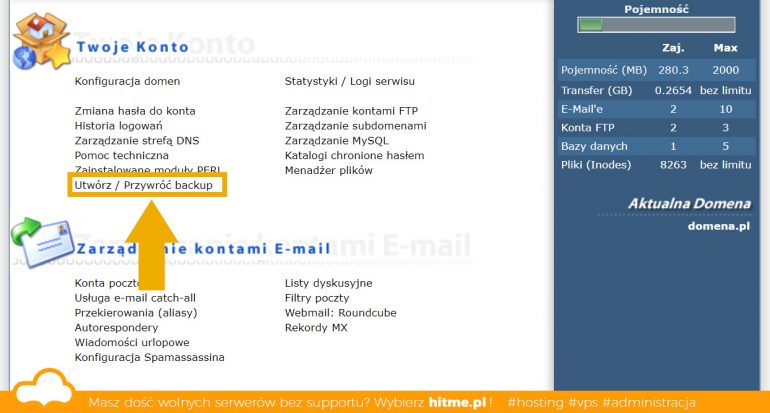

Własne kopie zapasowe.

Zacznij wykonywać własne kopie zapasowe. Po przywróceniu strony po ataku przez hosting dobrą praktyką są właśnie własne kopie zapasowe.

Jeśli używamy WordPress – polecamy nasz poradnik Kopie zapasowe WordPress

lub jeśli z jakiejś przyczyny nie jesteśmy w stanie wdrożyć mechanizmu kopii zapasowych – przynajmniej wykonanie własnej kopii zapasowej z poziomu panelu hostingowego (np. DirectAdmin)

Krok 7/9

Wdrożenie firewall

Wiele CMS takich jak WordPress posiada możliwość instalacji dodatkowych wtyczek jak np. opisywany przez nas All-in-one WP Security & Firewall lub Wordfence. Nawet jeśli nigdy wcześniej nie padliśmy ofiarą ataku – wdrożenie takiego zabezpieczenia jest co najmniej rozsądne.

Polecamy nasz poradnik:

Poprawa bezpieczeństwa w WordPress

Krok 8/9

Czyścimy śmieci

Często na naszym serwerze znajdują się nieużywane testowe skrypty, stare instalacje CMS, niby niewidoczne publicznie – jednak jeśli malware takowe odnajdzie – bardzo się ucieszy. Dlatego bardzo ważne jest by pozbyć się wszystkich zalegających śmieci, zamiast usuwać – można przecież zrobić lokalną kopię zapasową w postaci archiwum.

Krok 9/9

Wdrożenie WAF

Nad wszystkim nie zawsze jesteśmy w stanie zapanować. Jest wiele skryptów, CMS, które są nam potrzebne, a nie zawsze jesteśmy w stanie wdrożyć wszystkie potrzebne aktualizacje. Tu z pomocą przychodzą usługi takie jak WAF (Web Application Firewall), który pod postacią modułu oprogramowania hostingowego zajmuje się ochroną aplikacji internetowych (np. mod_security, ComodoWAF). Warto wybrać hosting, który udostępnia takie możliwości.

W HitMe.pl mechanizmów WAF chroniąc konta klientów, dodatkowo na hostingu WWW oferujemy pro-aktywną ochronę Imunify360, który pozwala zabezpieczyć skrypty i CMS nawet w przypadku ataków typu zero-day.

Bezpieczny CMS?

Wybierz nasz hosting!

Od teraz będziesz w stanie zabezpieczyć swój CMS zanim będzie dostępna jego krytyczna aktualizacja!

Jak?

Przeczytaj więcej w naszym artykule lub zapytaj nasz BOK o Malware Experts!

Dodaj komentarz